Você é um humano? Se você está lendo este texto, muito provavelmente é, mas muitas vezes se vê obrigado a comprovar sua humanidade reescrevendo palavras ridiculamente distorcidas ao fazer um cadastro em algum serviço, por exemplo.

Para quem ainda não sabe, esta ferramenta se chama “captcha” e serve como forma de evitar que “robôs” ou softwares que realizem o preenchimento automático de formulários completem cadastros falsos repetidamente. Entretanto, para isso, cada vez mais o usuário comum tem sido chateado com testes cada vez mais complexos.

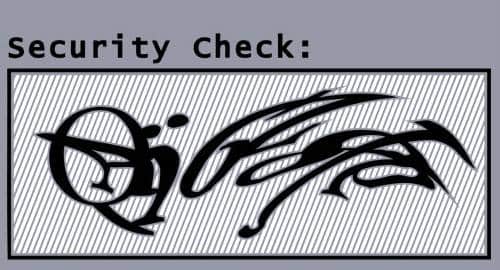

Não é incomum ver palavras impossíveis de serem identificadas e, algumas vezes, caracteres que nenhuma pessoa comum sabe fazer em seu teclado. Basta ver o exemplo abaixo, que aconteceu com este repórter:

Esta complexidade acontece para que ferramentas de OCR (reconhecimento óptico de caracteres) não consigam identificar o que está escrito, mas muitas vezes acaba complicando o usuário, além de muitas vezes ser inacessível para pessoas cegas ou com dislexia, por exemplo. Por isso, outras ferramentas de filtragem do que é um acesso humano e o que é um ataque já estão em desenvolvimento. Conheça algumas, com seus pontos fortes e fracos:

Caixa secreta

Um recurso elegante é incluir em seu formulário uma caixa de texto escondida por códigos CSS. Os usuários não poderão vê-lo, já que ele estará mesclado ao plano de fundo da página, mas os “spambots” o identificarão automaticamente ao analisar o código-fonte e deverão preenchê-lo. Basta que o sistema recuse o cadastro com o campo preenchido.

Esta técnica, conhecida como “Honeypot captcha” (“Pote de mel”, por ser uma armadilha) não irá parar todos os ataques, mas deterá algumas e não incomodará os usuários, a menos que eles tenham o recurso de CSS desativado no navegador.

"Eu não sou um spambot"

Outra técnica defendida por desenvolvedores é a utilização de uma simples checkbox. O usuário, ao preencher o formulário deve clicar em uma caixinha que diz “Eu não sou um robô”. Obviamente, a questão não é tão simples assim.

Esta solução utilizaria o JavaScript diretamente no navegador do usuário, o que a tornaria invisível para os spammers e, consequentente, inviabilizaria os cadastros falsos.

O recurso, defendido como um dos mais eficientes depende de que o usuário tenha habilitado em seu navegador o JavaScript, ou ele também não poderá ver a caixa e se registrar.

Tarefas simples

Uma empresa chamada “Are You a Human” (“Você é um humano?”) desenvolve uma alternativa que dribla a necessidade de reproduzir texto distorcido. O “PlayThru” criado pela empresa são pequenas tarefas simples, quase como pequenos jogos, que liberam o acesso quando o usuário realiza a missão corretamente.

Algumas das alternativas que a empresa mostra incluem tarefas como escolher, entre cinco objetos disponíveis na tela, quais deles devem ser colocados na caixa de ferramentas. São exibidos então um martelo, uma chave de fenda, um boné, uma maçã e um taco de beisebol, por exemplo.

O recurso, no entanto, ainda seria uma barreira para pessoas cegas.

Autenticação social

Este recurso já é bem comum e utilizado por muitos sites. O usuário pode fazer um login no Facebook e utilizar os dados guardados na rede social para preencher automaticamente o formulário, o que garante que no mínimo, um perfil válido na rede aquela pesssoa tem.

Isso inviabiliza boa parte dos spambots, mas ainda requer que a pessoa tenha uma conta em redes sociais, o que nem sempre é possível, já que, por mais popular que o Facebook seja, por exemplo, ainda há cerca de 6 bilhões de pessoas no planeta sem um perfil.

Checagem de tempo

Este recurso não é complicado de implantar, mas tem seus problemas. Um ser humano comum precisa ler o que está preenchendo e digitar o que lhe é pedido. Este processo demanda um certo tempo, que os spammers não precisam, já que todo o processo de preenchimento é automatizado.

A alternativa é medir a quantidade de tempo que foi necessária para o preenchimento daquele formulário. Em caso de demora, trata-se de uma pessoa comum.

O problema neste recurso é que há hoje navegadores que guardam as informações pessoais para replicá-las em futuros formulários com rapidez. Caso o usuário utilize esta ferramenta, ele provavelmente será identificado como um spambot.

Questões de lógica

A página pode fazer perguntas muito simples aos seus usuários, são mais dificilmente compreendidas pelo robô, mas são facilmente respondida por pessoas comuns. Uma questão como “Quanto é 14-9?”, ou “Qual é a cor do céu?” ou “Como se escreve cinquenta e oito mil, quinhentos e setenta e quatro em algarismos?” pode ser respondida por qualquer um, e ainda tem a vantagem de ser acessível para cegos.

Há duas falhas nesta opção, porém. A primeira é que ainda é possível decodificar a resposta correta com uma análise, já que a capacidade de processamento de linguagem cresce cada vez mais. Além disso, o recurso também exclui as pessoas que não conheçam o idioma da página, que não poderão responder corretamente à pergunta.

Fonte: Santino, Renato . "Olhar Digital: As 6 alternativas mais interessantes ao detestável "Captcha"." Olhar Digital - Tecnologia para você!. N.p., n.d. Web. 29 May 2013. .