O Tribunal Superior do Trabalho (TST) determinou que as empresas só podem fiscalizar computadores e monitoramento de contas corporativas de e-mail de funcionários, desde que haja proibição expressa, em regulamento, de uso dessas ferramentas para uso pessoal. De acordo com entendimento da corte, "o poder diretivo do patrão, decorrente do direito de propriedade, não é absoluto, quando a fiscalização colide com o direito à intimidade do empregado". Para o TST, há limitações quando a fiscalização colide com o direito à intimidade do empregado e outros direitos fundamentais como o da inviolabilidade do sigilo de correspondência, comunicações telegráficas, de dados e telefonemas.

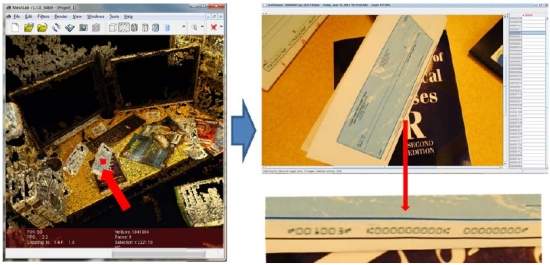

A decisão é resultado de um julgamento pelo Tribunal Regional do Trabalho da 5ª Região de um processo no qual um empregado de uma empresa na Bahia, que teve o armário de trabalho aberto sem consentimento, enquanto viajava, e será indenizado em R$ 60 mil por danos morais. A empresa, que contratou um chaveiro para abrir o armário e retirar o computador, se apropriou de informações de correio eletrônico e dados pessoais guardadas no equipamento.

Especialistas são unânimes em apoiar a decisão do TST. "A decisão está correta. O contrato de trabalho não afasta a característica do empregado de cidadão, e o texto Constitucional é garantidor da privacidade. Some-se que, por outro lado, a condição de gestor do contrato de emprego que é do empregador encontra limites no abuso de sua própria atuação", analisa Ricardo Pereira de Freitas Guimarães, professor e mestre em Direito do Trabalho da PUC-SP.

Segundo o advogado Alan Balaban, a empresa deve estabelecer em contrato de trabalho e no regulamento interno as formas de fiscalização das ferramentas de trabalho. "A decisão do TST foi correta, pois se a empresa não estabeleceu de forma clara em contrato ou no regulamento interno a utilização de suas ferramentas de trabalho, como armário e notebook, cometeu um abuso", afirma.

Na opinião do especialista em Direito do Trabalho, Carlos Eduardo Dantas Costa, existe um limite muito claro entre o direito à propriedade da empresa e os direitos fundamentais do trabalhador. "O interessante, em casos como esse, é que a empresa deixe evidenciado, por meio de política específica, regulamento interno ou norma equivalente, que determinados objetos são de uso exclusivamente profissional e que, portanto, constituem ferramentas de trabalho, sujeitas, assim, à fiscalização.