As redes de comunicações sem fios baseadas em protocolos 802.11 são susceptíveis a ataques. Mas também podem ser seguras. Veja como

Existem muitos mitos sobre a segurança das redes WiFi e as boas práticas que devem ser adotadas para reduzir a propensão a cederem a ataques. Há, contudo, medidas e recomendações comprovadas e capazes de esclarecer alguns desses enganos:

1 – Não usar o protocolo WEP

O protocolo WEP (Wired Equivalent Privacy) está “morto” há muito tempo. A sua técnica de cifragem pode ser quebrada facilmente, mesmo pelos mais inexperientes hackers. Portanto, ele não deve ser usado.

Se a organização já o estiver usando, a recomendação é para a troca imediata para o protocolo WPA2 (Wi-Fi Protected Access) com autenticação 802.1X - 802.11i. Se houver dispositivos clientes ou pontos de acesso incapazes de suportar o WPA2, procure fazer atualizações de firmware ou substitua esses equipamentos.

2 – Não usar o modo WPA/WPA2-PSK

O modo de chave pré-partilhada (PSK ou Pre- Shared Key) do WPA ou do WPA2 não é seguro para ambientes empresariais. Quando se usa este modo, a mesma chave tem de ser inserida em cada dispositivo cliente. Assim, este modelo obriga à mudança de chave de cada vez que um funcionário sai ou quando um dispositivo é roubado ou perdido – situação impraticável na maioria dos ambientes.

3 – Implantar a norma 802.11i

O modo EAP (Extensible Authentication Protocol) do WPA e do WPA2 utiliza autenticação 802.1X em vez de chaves PSK, oferecendo a possibilidade de dar a cada usuário ou cliente as suas próprias credenciais de login: nome de usuário e senha e/ou um certificado digital.

As atuais chaves criptográficas são alteradas, apresentadas e verificadas discretamente em segundo plano. Assim, para alterar ou revogar o acesso do usuário, tudo o que é preciso fazer é modificar as credenciais de autenticação em um servidor central – em vez de mudar a PSK em cada dispositivo cliente.

As chaves únicas de pré-sessão também impedem os usuários de espiarem o tráfego uns dos outros – operação fácil com ferramentas como a extensão Firesheep, do Firefox ou a aplicação DroidSheep, para Android.

Conseguir a melhor segurança possível rquer o uso do protolocolo WPA2 com a norma 802.1x, também conhecida como 802.11i. Para ativar e utilizar a autenticação 802.1x, é preciso ter um servidor RADIUS/AAA.

No caso de uso do Windows Server 2008 ou mais recente, deve-se considerar a utilização do Network Policy Server (NPS), ou do Internet Autenticar Service (IAS) de versões anteriores do servidor. Quando não se usa um servidor Windows, pode-se considerar o servidor open source FreeRADIUS.

As configurações 802.1X podem ser implantadas remotamente para dispositivos clientes com o mesmo domínio através da Group Policy caso a empresa use o Windows Server 2008 R2 ou a versão mais recente. De outra forma é possível optar por uma solução de terceiras partes para ajudar a configurar os dispositivos clientes.

4 – Proteger as configurações dos clientes 802.1x

Ainda assim, o modo EAP do protocolo WPA/WPA2 é vulnerável a intrusões nas sessões de comunicação. No entanto, há uma forma de evitar esses ataques, colocando em segurança as configurações EAP do dispositivo cliente. Por exemplo, nas definições de EAP do Windows é possível ativar a validação do certificado do servidor: basta selecionar o certificado de uma autoridade de certificação, especificando o endereço do servidor, desacivando-o de modo a evitar que os usuários sejam levados a confiar em novos servidores ou certificados de autoridades.

Também é possível enviar essas configurações 802.1x para clientes reunidos no mesmo domínio através da implantação de políticas de grupo.

5 – Utilizar um sistema de prevenção de intrusões

Na segurança de redes sem fios não há nada mais importante do que combater diretamente quem pretende tentar ganhar acesso a ela, sem autorização. Por exemplo, muitos hackers podem configurar pontos de acesso não autorizados ou executar ataques de negação de serviço (DDoS).

Para ajudar a detectá-los e combatê-los, é possível implantar um sistema de prevenção de intrusão para redes sem fios (WIPS ou Wireless Intrusion Prevention System). O desenho e as abordagens para sistemas WIPS variam entre os vários fornecedores.

Mas geralmente todos fazem a monitorização das ondas rádio, procurando e alertando para pontos de acesso não autorizados ou atividades nocivas. Há muitos fornecedores com soluções comerciais de WIPS, como a AirMagnet e a Air- Tight Neworks. E existem também opções de open source, como o Snort.

6 – Implantar sistemas de NAP ou NAC

Além da norma 802.11 e do WIPS, deve-se considerar a implantação de um sistema de Network Access Protection (NAP) ou Network Acess Control (NAC). Estes sistemas podem oferecer maior controlo sobre o acesso à rede, com base na identidade do cliente e o cumprimento das políticas definidas.

Podem também incluir-se funcionalidades para isolar os dispositivos cliente problemáticos ou para corrigi-los. Algumas soluções de NAC podem englobar a prevenção de intrusão de rede e funcionalidades de detecção, mas é importante ter a certeza de que também fornecem, especificamente, proteção para redes sem fios.

No caso de se usar o Windows Server 2008 ou uma versão posterior do sistema operativo, o Windows Vista ou posterior nos dispositivos cliente, então é possível usar a funcionalidade NAP, da Microsoft. Em outras situações, é preciso considerar também soluções de terceiros, como o PacketFence, em open source.

7 – Não confiar em SSID escondidos

Um mito da segurança para redes sem fios é o que desabilitando a disseminação dos SSID (Service Set Identifier, elemento que identifica uma rede ) dos pontos de acesso é possível esconder a próprias rede – ou pelo menos os SSID –, tornando mais difícil a vida para os hackers.

No entanto, essa medida só remove o SSID do sinal de presença dos pontos de acessos. Ele ainda está presente no pedido de associação 802.11, na solicitação de sondagem e nos pacotes de resposta também. Assim, um intruso pode descobrir um SSID "escondido" com bastante rapidez - especialmente numa rede muito ocupada – com equipamento de análise de redes sem fios legítimo.

Alguns ainda poderão sugerir a desativação da transmissão dos SSID como camada de segurança suplementar. Mas é importante considerar que essa medida vai ter um impacto negativo sobre as configurações de rede e desempenho. Além disso, é necessário inserir manualmente o SSID nos dispositivos clientes, complicando ainda mais a gestão dos mesmos. A medida também iria provocar o aumento do tráfego de sondagem e aquele inerente aos pacotes de resposta, diminuindo a largura de banda disponível.

Ah! Ainda sobre SSID, muitos administradores de rede ignoram um risco de segurança simples, mas potencialmente perigoso: os usuários, consciente ou inconscientemente, ligam-se a uma rede sem fios vizinha ou não autorizada, abrindo o seu computador a uma possível intrusão. No entanto, filtrar os SSID é uma forma de ajudar a evitar isso.

No Windows Vista e 7, por exemplo, é possível usar os comandos “netsh wlan” para adicionar filtros aos SSID a que os usuário podem ligar- se e até detectar. Para os desktops, pode-se negar o acesso a todos os SSID, exceto os da rede sem fios da organização. Para laptops, é viável negar apenas os SSID das redes vizinhas, permitindo a ligação a outros hotspots.

8 – Não confiar na filtragem de endereços MAC

Outro mito da segurança de redes sem fios é que a filtragem de endereços de controlo de acesso de medias (MAC, de "media access control") acrescenta outra camada de segurança, controlando que dispositivos cliente que poderão ligar- se à rede.

Isto tem alguma verdade, mas é importante não esquecer que é muito fácil a quem pretende espiar a rede, fazer a monitorização dos endereços MAC autorizados – e depois mudar o endereço MAC do seu computador.

Assim, não se deve implantar a filtragem de endereços MAC pensando que ela vai fazer muito pela segurança. Ela faz sentido como uma forma de controlar, sem grandes burocracias, os computadores e dispositivos com acesso à rede.

Também convém levar em conta o pesadelo que é a gestão de dispositivos envolvida na atualização constante da lista de endereços MAC.

9 – Manter os componentes da rede em segurança física

A segurança dos computadores não tem a ver só com instalação da tecnologia associada a técnicas de criptografia. Proteger fisicamente os componentes da rede é muito importante.

Convém manter os pontos de acesso fora do alcance de intrusos. Uma hipótese é dentro de um teto falso.

Mas há quem opte por montar o ponto de acesso em um local seguro e depois coloque uma antena para cobrir o local pretendido.

Se a segurança fisica não ficar garantida, alguém pode facilmente passar pela infra-estrutura e redefinir um ponto de acesso, para configurações de fábrica nas quais o acesso é totalmente aberto.

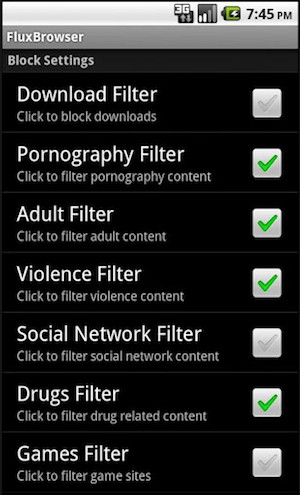

10– Não esqueça de proteger os dispositivos móveis

As preocupações com a segurança das comunicações Wi-Fi não podem ser limitadas à rede em si. Os usuários com smartphones, laptops e tablets podem ser protegidos no local da rede. Mas o que acontece quando eles se conectam à Internet através de WiFi ou a um router de comunicações sem fios em casa? É preciso garantir que as suas ligações WiFi são seguras.

Assim como evitar invasões e ações de espionagem. Infelizmente, não é fácil garantir a segurança das ligações por WiFi fora do ambiente empresarial.

É preciso disponibilizar e recomendar soluções. E além disso, formar os utilizadores sobre os riscos das comunicações por WiFi e as medidas de prevenção.

Em primeiro lugar, os portáteis e os netbooks devem ter um firewall pessoal ativa (como o Windows Firewall) para prevenir intrusões. É possível implantar isto através das funcionalidades de Group Policy em ambientes de Windows Server. Ou usar soluções como o Windows Intune para gerir computadores fora do domínio. Depois, é preciso confirmar que o tráfego de Internet do usuário está a salvo de espionagem – através da cifragem.

Nos ambientes com outras redes, é necessário disponibilizar acesso, através de VPN, para a rede empresarial. Se não se quiser usar uma VPN interna, é possível recorrer a serviços de autsourcing, tais como o Hotspot Shield ou o Witopia.

Para os dispositivos iOS (iPhone, iPad e iPod Touch) e os dispositivos Android, é possível usar uma VPN cliente nativa. No entanto, para os BlackBerry e Windows Phone 7, é recomendado que se tenha uma configuração de servidor de mensagens e em conjugação com o dispositivo, para se usar a VPN cliente. É importante confirmar também que qualquer um dos serviços de Internet expostos tenham segurança garantida, só para o usuário não usar a VPN em redes públicas ou pouco fiáveis. Por exemplo, no caso de se oferecer acesso a contas de email (em modo de cliente ou baseado na Internet) fora da rede LAN, WAN ou VPN, é importante utilizar cifragem SSL, para evitar que através de espionagens locais, nas redes pouco fiáveis, se captem dados de autenticação ou mensagens.