Quando estava na oitava série, Arlan Jaska criou um script simples que ligava e desligava a tecla CapsLock de seu teclado seis mil vezes por minuto. Sem que seus amigos percebessem, ele instalou o programa em seus computadores. A brincadeira perdeu a graça quando o script começou a se espalhar por todos os micros da escola.

"Eles chamaram meus pais e disseram que eu era hacker", conta Jaska, 17.

Ele ficou de castigo em casa e foi punido na escola. E Jaska é exatamente o tipo de jovem que o Departamento de Segurança Interna dos Estados Unidos deseja contratar.

Janet Napolitano, a secretária de Segurança Interna, sabe que tem um problema que só vai se agravar. Hackers estrangeiros vêm atacando os sistemas de computadores de sua agência e tentando obter segredos comerciais. Agora, estão testando as defesas da infraestrutura do país -a rede elétrica, os sistemas de transporte, os serviços de água.

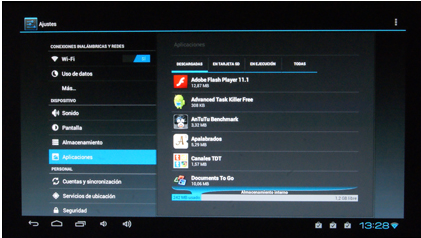

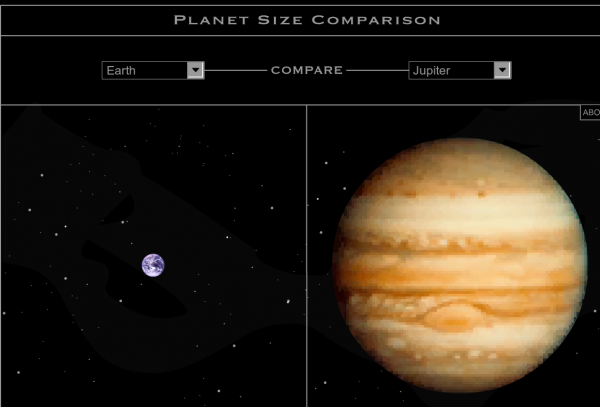

Estudantes do ensino médio durante o Virginia

Governor's Cup Cyber Challenge.

Por isso, Napolitano precisa de hackers -600 deles, na estimativa da agência. Mas os potenciais recrutas dotados da capacitação necessária muitas vezes preferem uma carreira de negócios. Os que optam por trabalhar para o governo muitas vezes escolhem a Agência de Segurança Nacional (NSA), onde são empregados em ataques aos sistemas de outros países.

No Departamento de Segurança Interna, a ênfase é impedir a ação de hackers que atacam, ou seja, jogar na defesa.

"Precisamos mostrar a eles como esse trabalho é bacana e inspirador", diz Ed Skoudis, um dos mais renomados treinadores de segurança na computação dos Estados Unidos.

Um caminho, então é começar a atrair os hackers quando ainda bem jovens, e fazer do processo um jogo, ou talvez até um concurso.

Neste mês, Jaska e Collin Berman, seu colega de escola, foram os vencedores no Virginia Governor's Cup Cyber Challenge, um torneio para os hackers da categoria juvenil criado por Alan Paller, especialista em segurança da computação.

Já que inclui exercícios militares, como o NetWars, o torneio leva um certo jeito de videogame. Paller ajudou a criar o torneio, o primeiro de uma série, justamente com o objetivo de auxiliar o Departamento de Segurança Interna. Ele compara a necessidade de hackers da agência à escassez de pilotos de caça treinados no começo da Segunda Guerra Mundial.

"Gosto de quebrar coisas", disse Berman, 18. "Fico sempre tentando descobrir como é que posso mudar alguma coisa para que ela faça algo diferente".

É uma empreitada bem diferente da de simplesmente invadir e pichar sites."Você quer que as pessoas se perguntem como algo funciona", diz Paller, diretor de pesquisa do SANS Institute, uma organização de treinamento de segurança na computação. "Mas as melhores delas também descobrirão maneiras de mudar esse funcionamento."]

Não é coincidência que a ideia de usar concursos tenha surgido, ao menos parcialmente, na China, cujo exército organiza torneios no segundo trimestre de cada ano para identificar sua próxima geração de guerreiros cibernéticos.

Tan Dailin, então aluno de pós-graduação, venceu diversas dessas disputas em 2005. Logo em seguida, foi convidado a colocar seus talentos em operação, e foi flagrado invadindo uma rede do Pentágono e enviando grande volume de documentos de volta a servidores chineses.

"Não temos um programa como esse nos Estados Unidos", disse Paller. "Nada parecido. Ninguém ensina essas coisas na escola. Se não resolvermos esse problema, teremos dificuldades."

Na Thomas Jefferson High School for Science and Technology, uma escola da Virgínia renomada pelos conhecimentos tecnológicos de seus alunos, há cinco professores de ciência da computação, mas nenhum deles concentra suas aulas na segurança. Jaska e Berman são alunos da escola.

Quando oito alunos da Jefferson expressaram interesse em criar um clube de segurança na computação, tiveram de convidar um funcionário da Raytheon para se reunir com eles uma vez por semana.

Uma das propostas de nome para o grupo, The Hacking Club, não vingou. "Não queremos membros que saiam por aí invadindo e vandalizando sites", diz Berman. O grupo recentemente mudou seu nome de Cybersecurity Club para Computer Security Club. O "Cyber" foi abandonado porque "parecia um esforço para soarmos mais bacanas do que somos", explica Jaska.

Ele e Berman foram informados sobre o torneio da Virgínia pela escola. Para se qualificar, tinham de identificar senhas inválidas e eliminar problemas de sistemas de segurança --algo bem distante de criar um script para bagunçar a tecla CapsLock.

Cerca de 700 alunos de 110 escolas de ensino médio da Virgínia se inscreveram, mas apenas 40, entre os quais Jaska e Berman, se qualificaram.

Os dois viajaram à George Mason University para o Cyber Challenge. Lá, encontraram algo que não é assim tão comum no segundo grau --uma animada comunidade de adolescentes com interesses similares, os mais habilidosos em um conjunto de tarefas altamente especializadas.

"Para alguns dos garotos, que tendem a ser um pouco solitário, foi a primeira vez em que fizeram parte de uma turma", disse Paller. "Conversavam animadamente sobre questões tecnológicas rebuscadas e seus pais curtiram muito a coisa toda."

Os estudantes tiveram de passar pelo mesmo teste, em cinco níveis, que as forças armadas norte-americanas empregam para avaliar seus especialistas em segurança. Ganhavam pontos por descobrir senhas, identificar vulnerabilidades e invadir contas de administradores de sites; caso tivessem vandalizado qualquer dos sites invadidos, teriam sido eliminados. Os placares dos participantes eram mostrados em tempo real em um painel totalizador.

Depois de algumas horas, os vencedores foram anunciados. Um terço dos estudantes tinha chegado ao nível três --nível que o contra-almirante Gib Godwin, o presidente da comissão organizadora da competição, diz que em geral requer sete a 10 anos de experiência. Jaska venceu, e ganhou uma bolsa de estudos de US$ 5 mil. Berman chegou em terceiro, e ganhou uma bolsa de US$ 1,5 mil.

A ideia de concursos como esse nada tem de nova. Há anos, uma conferência de hackers chamada DefCon organiza jogos como o Capture the Flag, no qual os participantes ganham pontos ao invadir os computadores de equipes rivais. A força aérea norte-americana criou o concurso Cyber Patriot, no qual hackers se defendem contra o "Red Team" de invasores que tentam roubar seus dados. E o Departamento de defesa promove o Digital Forensics Challenge. Mas nenhuma dessas disputas tem participação de estudantes secundaristas.

"O objetivo é criar um contínuo, parecido com a progressão de escola primária, secundária, universidade e doutorado", disse Godwin. "Queremos criar um fluxo parecido para os alunos de segundo grau no domínio cibernético.

No terceiro trimestre deste ano, Jaska quer um estágio na Northrop Grumman.Mas Napolitano deve se alegrar ao saber que Berman está pensando em estagiar no Departamento de Segurança Interna.

Mas ela ainda terá de se esforçar para convencer os jovens. Quando perguntados sobre o emprego de seus sonhos, os dois rapazes disseram que queriam trabalhar no setor privado. "O problema de trabalhar para o governo é que você ganha muito menos", disse Berman. "Tudo é mais lento, há cortes de verbas e burocracia em toda parte e você não pode conversar sobre o que faz", acrescenta Jaska. "Não parece muito divertido."