A empresa de consultoria em tecnologia Deloitte organizou na semana passada um encontro com o Comitê de CIOs do WTC Business Club, em São Paulo, para discutir os rumos que a tecnologia deve tomar na chamada era "pós-digital". Durante a reunião, foram expostos dez itens considerados críticos para a TI nos próximos dois anos, resultado do levantamento anual da Deloitte sobre tendências da tecnologia.

Segundo a Deloitte, o levantamento de 2013 aponta para a convergência de cinco tendências de TI que juntas, podem levar as empresas a novas oportunidades, desenvolvimento de performance e melhoria de competitividade: mobile, social, nuvem, analíticos e cibernética. "O digital já é parte da nossa cultura, já está aí, já estamos falando de mobilidade, de cloud, de Big Data, não tem nada novo. O que fizemos foi explicar dez elementos que entendemos ser bastante críticos, que não podem ser avaliados separadamente, pois eles se fundem", explica Claudio Soutto, diretor de consultoria da Deloitte.

Separados em dois grupos principais, os elementos disruptivos e os elementos habilitadores, os itens devem ser levados em consideração por qualquer empresa, seja pequena, média ou grande, e devem afetar a mentalidade dos gestores e a relação entre os tomadores de decisão e equipes de TI. "Eu acho que muitas empresas ainda veem a TI como uma caixa-preta que está ali para apoio, para servir. TI é mais do que servir, pois passa a ser o negócio da empresa; hoje você não fala mais de serviços sem tecnologia", afirma Soutto.

As 10 tendências

A primeira grande tendência apontada pela Deloitte, que abre o grupo das tecnologias disruptivas, é a mudança no papel do CIO dentro da empresa, que passa a trabalhar como um "orquestrador" da tecnologia. Com a maior demanda de tecnologia dentro das diversas áreas de uma empresa, o CIO passa a ser responsável por regular as iniciativas próprias de outras áreas no negócio, que passam a tomar decisões em tecnologia de forma independente, contratando sistemas e serviços sem consultar ou aguardar a TI. "Aqui a gente assume cada vez mais o papel de arquiteto, estrategista, catalizador, mediador. É fundamental que o CIO tome essa posição e mostre a TI de forma independente dentro da organização", sugere o consultor.

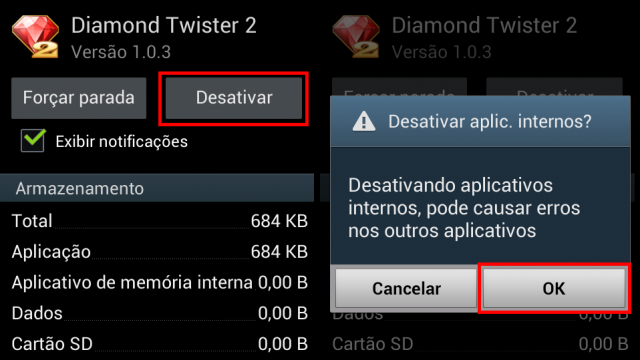

Largamente discutida por setores de TI nos últimos anos, a mobilidade também chega a um ponto em que não é mais um "diferencial", mas algo obrigatório para qualquer empresa. "Não se pode implementar um negócio e depois pensar em criar uma solução móvel. A soluções, agora, têm que nascer móveis", explica o Gerente Sênior da Deloitte, Ricardo Schuette. Segundo o os consultores, os usuários não querem mais estar presos à empresa por via de aplicações, mas sim ter acesso a todos os processos de negócio e dados em qualquer lugar. Para isso, é importante que os desenvolvedores trabalhem em conjunto com áreas como marketing e design da empresa, visando ao desenvolvimento de aplicações menos técnicas. "Se o usuário não gostar de como manipula essa aplicação, ele não vai usar", encerra Schuette.

A terceira tendência apontada pelo relatório é uma necessidade das empresas de realizar uma reengenharia social dentro de sua estrutura hierárquica, que, em sua maioria, continuam operando com modelos de processos e estruturas que não condizem com os paradigmas modernos de eficiência. "Antes a gente comprava um pacote, um sistema, e fazia com que nossa equipe montasse projetos dentro desses produtos. O pensamento atual é que a tecnologia tem que se adaptar a essa nova mudança social", explica Schuette. Para o consultor, é necessário que empresas adotem estruturas mais semelhantes às de redes sociais, das quais os usuários podem ficar mais próximos, e as decisões, dúvidas e projetos podem correr de forma mais rápida.

Neste sentido, a quarta tendência apontada sugere que o design deve passar a ser uma disciplina dentro de empresas, não apenas algo complementar a projetos. Usabilidade, intuitividade e simplicidade, segundo a pesquisa, devem passar da categoria de "aspiração" para obrigação. "Essa parte de desenho tem que estar dentro da organização. Não é mais uma fase do projeto", explica Claudio Soutto. De acordo com o consultor, trazer a experiência do usuário para dentro do negócio é essencial para garantir uma relevância maior de seu produto, uma competitividade maior.

Apesar de ser algo já definido há cerca de 20 anos, a versão seis protocolo de IP (IPv6) passa a ser uma obrigatoriedade de adequação para empresas, que devem aproveitar o tempo disponível para atualizar suas aplicações para o novo padrão. "Muitas das nossas aplicações e dos nossos produtos estão amarrados ao protocolo quatro. Isso tem um custo para adequar", explica o gerente sênior da Deloitte.

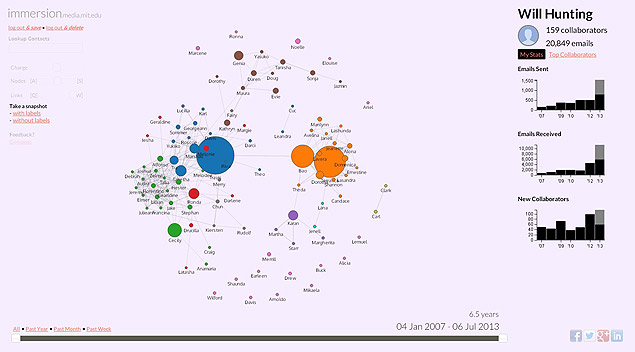

Abrindo o grupo dos elementos habilitadores, a capacidade análise de Big Data é considerada um dos principais diferenciadores de mercado que existem hoje. Segundo Claudio Soutto, até pouco tempo, as empresas ainda sofriam com a dificuldade de realizar uma captação ágil de dados, mas ferramentas atuais já permitem que esse processo agora seja realizado com muito mais facilidade e rapidez. O diferencial agora está nas empresas que conseguem lidar com esse volume de dados e extrair vantagens competitivas dessas correlações. "Só assim é possível retomar o valor do investimento que está sendo feito em todas essas ferramentas", explica.

A gameficação do negócio é considerada outro elemento essencial para para incentivar a nova geração de trabalhadores através do uso de aspectos de games no ambiente profissional. "Os indicadores de desempenho tradicionais, como avaliações anuais de desempenho, estão acabando. Você precisa ter mecanismos que permitam aos profissionais cumprirem metas rápidas e curtas para atingir os objetivos", afirma Soutto. Novamente, o aspecto do design da solução é essencial para que a iniciativa funcione. Segundo uma pesquisa recente do Gartner, cerca de 80% de todas as iniciativas de gameficação aplicadas em negócios até 2014 devem falhar, o que, apesar de ser uma perspectiva negativa, pode favorecer empresas que desenvolverem estímulos de qualidade para seus funcionários.

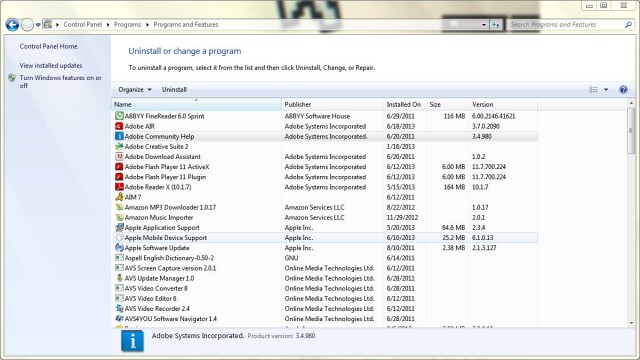

O oitavo elemento necessário para empresas é a reengenharia de seus sistemas integrados de gestão empresarial (ERP, em inglês). Segundo Schuette, a necessidade de reinvenção do ERP vem de uma série de mudanças de hardware e software das empresas, assim como a entrada dos ativos da informação como um elemento de diferenciação no mercado. "É importante estar atento a todas essas atualizações e pensar na integração do ERP dentro dessas novas tecnologias, como mobile e rede social", explica o gerente sênior da empresa.

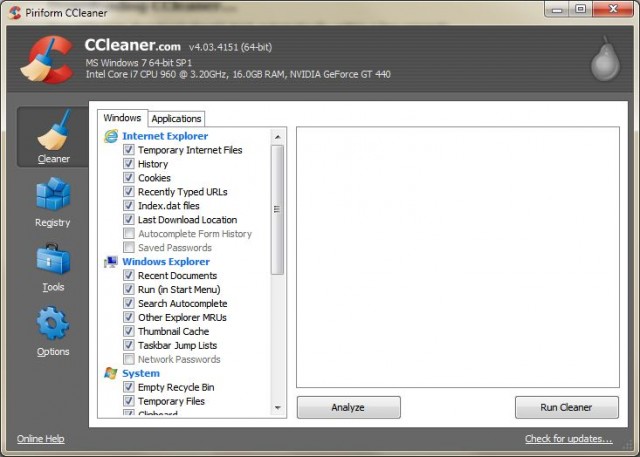

A mudança da forma como empresas lidam com segurança aparece como um dos elementos importantes para as corporações da era "pós-digital". "Existe uma tendência das empresas trabalharem de forma muito reativa, ou seja, você se prepara para atitudes de reação. Cada vez mais, a segurança tem que ser pró-ativa", afirma Schuette. "Os grupos [de hackers] hoje são grupos estruturados, bem equipados, com objetivos de coletar informações vitais".

Por fim, é necessário que empresas passem a ver e ajam para transformar o setor de TI em um ativo da empresa, que seja capaz não só de prover soluções e suporte, mas também lucro. "É o momento da TI se transformar em um consultor interno, com um catálogo de soluções e serviços", afirma Claudio Soutto, diretor de consultoria. Nesse novo ambiente, o papel do CIO é o de drive desta mudança para promover a concientização da empresa. “No futuro próximo, a tecnologia vai se tornar cada vez mais complexa, e a TI vai ter um papel cada vez mais decisivo”, encerra.

Fonte: Romer, Rafael . "CIOs discutem dez tendências da tecnologia na era "pós digital" - Mercado." Canaltech. http://canaltech.com.br/noticia/mercado/CIOs-discutem-dez-tendencias-da-tecnologia-na-era-pos-digital/ (accessed July 9, 2013).