A Receita Federal pretende finalizar este ano o projeto que cria a malha fina para pessoas jurídicas. Com o sistema informatizado pronto, será possível revisar de 20 mil a 30 mil declarações de empresas em um ano, informa o Fisco.

A Receita divulgou os números da fiscalização no ano passado e o resultado, sem a malha fina, foi recorde em lançamento de créditos tributários [valores supostamente devidos por contribuintes]. No total, foram 115,8 bilhões de reais, valor que supera em 5,6% os créditos tributários de 2011.

A Receita divulgou os números da fiscalização no ano passado e o resultado, sem a malha fina, foi recorde em lançamento de créditos tributários [valores supostamente devidos por contribuintes]. No total, foram 115,8 bilhões de reais, valor que supera em 5,6% os créditos tributários de 2011.

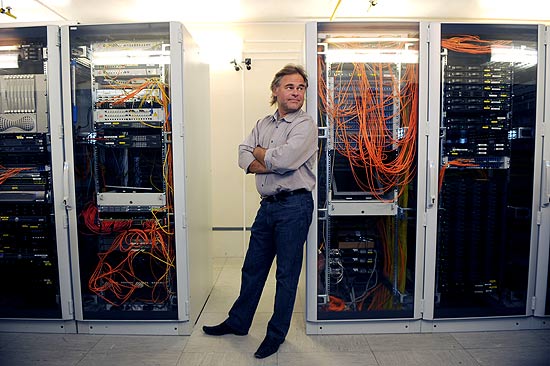

“A malha da pessoa jurídica, prevista para 2012, não saiu por questões orçamentárias, mas temos perspectivas de implementá-la em 2013”, disse o subsecretário de Fiscalização da Receita Federal, Caio Marcos Cândido.

A malha fina é um banco de dados usado atualmente para contribuintes pessoas físicas no qual são armazenadas as declarações que apresentam inconsistências após os diversos cruzamento realizados pelos sistemas informatizados do Fisco.

De acordo com Caio Marcos, os números da fiscalização em 2012 poderiam ser melhores também, não fosse pelos cerca de 120 auditores que se aposentaram e por um movimento por reajustes salarial conhecido como Operação Crédito Zero, que consistiu na realização de todo o processo de fiscalização, mas sem o lançamento do resultado nos bancos de dados da Receita Federal.

Mesmo assim, os números divulgados foram considerados “muito bons” pela Receita Federal. O subsecretário não acredita em prejuízos para os cofres públicos porque o trabalho ainda será concluído.

Mesmo com o lançamento de 115,8 bilhões de reais em créditos tributários, não significa que todo esse recurso irá para os cofres da União, pois os contribuintes poderão questionar administrativamente para não pagar o valor e ainda recorrer á Justiça. No primeiro caso, o processo poderá levar até cinco anos e só então o dinheiro devido ser depositado.

Segundo Caio Marcos, cerca de 75% dos contribuintes questionam as autuações da Receita. O número de fiscalizações em 2012 diminui apenas em relação às pequenas e médias empresas. Em relação às empresas consideradas diferenciadas, que são os maiores contribuintes, responsáveis por 70% da arrecadação federal, o número de fiscalizações aumentou.

Malha fina de pessoa jurídica

Os contribuintes que serão fiscalizados neste ano já foram selecionados e dependem de cada unidade da Receita pelo Brasil. Porém, se ao longo do ano, houver um fato relevante, que não esteja entre os casos previstos, os fiscais poderão incluir o novo fato nas operações, ressaltou o subsecretário.

Das fiscalizações encerradas em 2012, a Receita identificou 27%, em tese, com possibilidade de existência de dolo, por meio de fraude, simulação ou conluio. Nesses casos, o problema é encaminhado para o Ministério Público Federal, que pode entrar com ação penal contra os possíveis infratores.

No universo das pessoas físicas fiscalizadas, as autuações se concentraram nos contribuintes cuja principal ocupação declarada foi a de proprietário ou dirigente de sociedades empresarias, além de profissionais liberais. Entre as pessoas jurídicas, as autuações se concentraram nos segmentos industrial, de prestação de serviços e comércio.

No ano passado, foram considerados grandes contribuintes para a Receita as empresas incluídas em qualquer um dos seguintes parâmetros: mais de 100 milhões de reais de receita bruta, débitos em Declaração de Débitos e Créditos Tributários Federais acima de 10 milhões de reais, massa salarial acima de 18 milhões de reais e débitos declarados em Guia de Recolhimento do Fundo de Garantia do Tempo de Serviço e Informações à Previdência Social acima de 6 milhões de reais.

]

]