São 2.056 cidades, mostra análise do G1 feita na base de dados da Anatel.

Mais de 70% do Piauí e do Maranhão tem só um serviço à disposição.

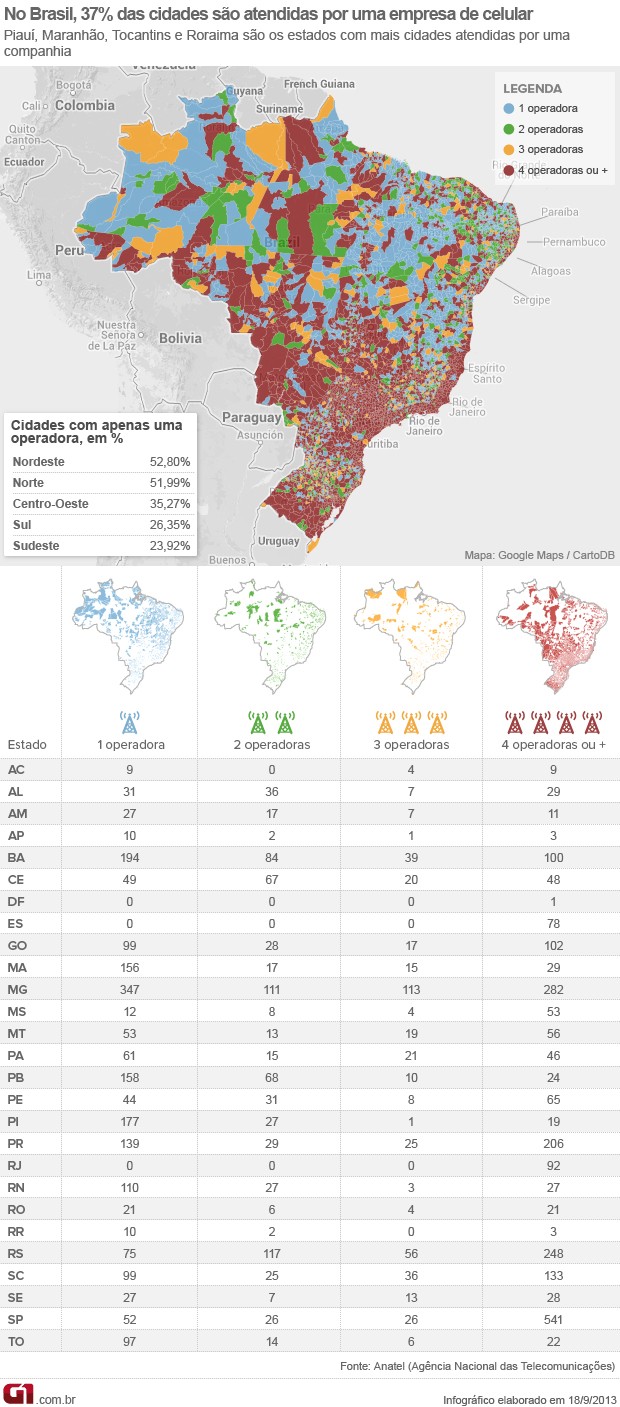

Desaprovar um serviço de celular e recorrer a outro não é uma opção para os moradores de 37% das cidades brasileiras. Esses municípios são atendidos por apenas uma operadora de celular, segundo levantamento realizado pelo G1 na base de dados da Agência Nacional de Telecomunicações (Anatel).

A realidade é vivenciada por 2.056 das 5.565 cidades do Brasil. No entanto, em 15 dos 26 Estados mais o Distrito Federal o índice de municípios onde opera apenas uma empresa de celular é superior à média brasileira.

Composto por Mato Grosso, Goiás, Rondônia, Minas Gerais, Acre, Pará, amazonas, Bahia, Paraíba, Amapá, Rio Grande do Norte, Roraima, Tocantins e Maranhão, o grupo é encabeçado pelo Piauí, onde chega a 79% o número de municípios com apenas uma prestadora de serviços de celular. (Veja a distribuição das operadoras por cidades no mapa abaixo).

Por meio da rede celular, é ofertada também pacotes de internet móvel. Os números levantados pelo G1 mostram ainda que mais da metade (50,93%) dos municípios brasileiros têm seus consumidores disputados por apenas duas operadoras. A base de dados consultada pela reportagem considera a presença de uma operadora em uma cidade desde que tenha instalada lá uma antena, as chamadas estações de rádio-base (ERB).

Durante o lançamento de uma empresa de banda larga em agosto, o ministro das Comunicações, Paulo Bernardo, criticou a falta de apetite das empresas de ir para o interior do país. “Nós temos um problema que é as grandes empresas não enxergarem a periferia e o interior. Um choque de competição e inovação é fundamental no mercado."

De acordo Eduardo Levy, porta-voz da Sinditelebrail (sindicato das empresas de telecomunicações), as companhias não são multadas, porque “o Estado brasileiro assim decidiu”. Ele afirma que a baixa presença ocorre porque as empresas cumprem apenas o estabelecido pela Anatel em seus editais.

“O Brasil não é o que nós vivemos aqui, você em São Paulo, eu em Brasília. Quando a Anatel prepara um edital para cobrir o Brasil inteiro, ela junta áreas de grande interesse econômico financeiro, com áreas onde não há nenhum interesse ou baixo interesse, áreas onde a implantação é mais barata com áreas onde a implantação é mais onerosa”, explica --no Distrito Federal, há mais de quatro operadoras e, no Estado de São Paulo, só 8% das cidades são atendidos por uma única empresa de celular. Além disso, o executivo argumenta que apenas 8% da população vivem em cidades

O cumprimento das regras também é responsável pelo apagão de sinal em algumas estradas, diz Levy. “Não há obrigação de cobrir um só metro de estrada nenhuma. Ao contrário, toda e qualquer que tiver o serviço de celular, ou está dentro da área de cobertura do município, ou tem um interesse que as empresas descobriram posteriormente.”

De fato, as regras estabelecidas pela Anatel afirmam que, se houver cobertura de 80% do principal distrito de uma cidade, aquele município está coberto. Levy também lembra que o edital do 3G realizado no Brasil em 2009 fixava que 927 municípios deveriam ser atendidos pela tecnologia até abril de 2013. No entanto, hoje, 3.114 tem acesso ao serviço.

Bolsa de Valores virtual

“O mundo tem mudado muito. Os smartphones têm ficado mais baratos. Os equipamentos têm ficado mais baratos. As empresas têm procurado formas de fazer a expansão.”

Uma série de mudanças para intensificar a competição está sendo implementada para alterar esse quadro. Uma delas é uma espécie de Bolsa de Valores virtual para que as operadoras que dominam a distribuição de serviços um uma localidade aluguem a empresas menores partes ociosas de sua infraestrutura, como torres, dutos, linhas dedicada, interconexões, acesso local e roaming. A Anatel apresentou o chamado Sistema de Negociação de Ofertas de Atacado (SNOA) na última terça-feira (17), que já está em operação.

“O mercado de atacado facilita a expansão das redes alternativas”, afirma João Moura, presidente da Telcomp (associação das empresas competitivas). Segundo ele, para as outras operadoras “por mais que construam rede, sempre precisarão contratar um complemento”.

“A empresa passa a rede de um lado da rua, mas se o cliente está do outro lado ela não consegue ir para o outro lado, porque não consegue um poste ou autorização da prefeitura para furar a rua”, explica Moura. “Alguém pode dizer: ‘Se a concessionária está lá, ela atende, não precisa de outra’. Às vezes contratando um serviço [de infraestrutura] que já existe, [outras empresas] podem oferecer um serviço diferenciado, porque chegou com outra estrutura, com outro atendimento ao cliente.”

Outra iniciativa é a redução da cobrança de ligações telefônicas para clientes de outras operadoras, para diminuir o chamado “efeito clube”, que faz 80% das chamadas ocorrerem dentro da rede de uma mesma operadora.

Fonte: "No Brasil, 37% das cidades são atendidas por 1 só empresa de celular."http://g1.globo.com/tecnologia/noticia/2013/09/no-brasil-37-das-cidades-sao-atendidas-por-1-so-empresa-de-celular.html. N.p., n.d. Web. 23 Sept. 2013. .