O Brasil planeja se divorciar da internet centrada nos EUA por conta da espionagem on-line generalizada de Washington, em um movimento que especialistas temem ser um potencialmente perigoso primeiro passo rumo a uma fragmentação de uma rede construída com mínima interferência de governos.

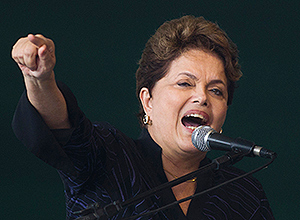

A presidente Dilma Rousseff ordenou uma série de medidas a fim de aumentar a autonomia on-line do Brasil após a revelação de que a NSA (Agência de Segurança Nacional dos EUA) interceptou comunicações suas, invadiu a rede da Petrobras e espionou brasileiros que confiaram seus dados pessoais a companhias americanas como Facebook e Google.

A espionagem levou a tamanha ira da líder que ela cancelou uma viagem a Washington no próximo mês, onde ela tinha um jantar de honra programado.

A presidente Dilma Rousseff durante cerimônia de entrega de navios da Transpetro em Niterói (RJ)

Especialistas em segurança e políticas de internet dizem que, apesar de compreensível, a reação do governo brasileiro à informação vazada pelo antigo agente da NSA Edward Snowden poderia iniciar um curso de balcanização da internet.

REAÇÃO GLOBAL

"A reação global está apenas começando e ficará muito mais severa nos próximos meses", disse Sascha Meinrath, diretor do Open Technology Institute na New America Foundation, um "think tank" de Washington. "Esta noção de soberania em privacidade nacional vai se tornar uma questão mais e mais relevante ao redor do mundo."

Enquanto o Brasil não está propondo barrar seus cidadãos de serviços de web americanos, deseja que seus dados sejam armazenados localmente, enquanto a nação ganha mais controle sobre o uso de internet dos brasileiros, para os proteger da espionagem da NSA.

O perigo de ordenar esse tipo de isolamento geográfico, disse Meinrath, é que isso poderia tornar inoperáveis serviços e programas e ameaçar a estrutura aberta e interligada da internet.

CUSTO POLÍTICO

O esforço da maior economia da América Latina para se isolar digitalmente da espionagem dos EUA poderia ser não só custoso e complicado, mas também poderia encorajar governos autoritários a buscar maior controle técnico sobre a internet para esmagar a liberdade de expressão interna, dizem especialistas.

Em dezembro, países que pregam maior "cibersoberania" pressionaram por tal tipo de controle em um encontro da ITU (União Internacional de Telecomunicações) em Dubai, com a oposição de países liderados por EUA e União Europeia.

O especialista em segurança digital nos EUA Bruce Schneier disse que, enquanto a resposta do Brasil é uma reação racional à espionagem da NSA, pode potencialmente endossar "alguns dos piores países que existem a buscar mais controle sobre a internet de seus cidadãos. Isso seria a China, o Irã, a Rússia e a Síria."

Ricardo Moraes - 12.nov.07/Associated Press

Pessoas durante o Fórum de Governança da Internet

(IGF) de 2007, realizado no Rio; Brasil quer maior

"soberania" on-line

Rousseff diz que pretende pressionar por regras internacionais sobre privacidade de segurança em hardware e software durante a assembleia-geral da ONU no final deste mês. Entre as revelações de Snowden: a NSA criou "janelas" de acesso em software e em serviços on-line.

O Brasil está agora exercendo pressão mais agressivamente que qualquer outro país para dar fim à hegemonia comercial dos EUA sobre a internet. Mais de 80% da busca on-line, por exemplo, é controlada por companhias americanas.

A maior parte do tráfego de internet brasileiro passa pelos EUA, então o governo de Rousseff planeja passar cabos de fibra ótica diretamente à Europa, e também ligar todos os países sul-americanos para criar o que seria uma rede livre da espionagem americana.

Uma maior proteção da integridade de comunicações é esperada com os trabalhos da Telebras, estatal de telecomunicações, junto com parceiros para supervisionar o lançamento do primeiro satélite de comunicações do Brasil, para atividades on-line civis e militares.

Os militares brasileiros atualmente dependem de um satélite controlado pela Embratel, dirigida pelo bilionário mexicano Carlos Slim.

PRESSÃO INTERNA

Rousseff está tentando fazer com que o Congresso force o Facebook, o Google e demais companhias mantenham os dados gerados por brasileiros em servidores fisicamente localizados no Brasil, a fim de defendê-los da NSA.

Se isso acontecer e levar outros países a fazerem o mesmo, o Vale do Silício poderia ver seu faturamento prejudicado por negócios perdidos e maiores custos operacionais: os brasileiros compõem a terceira maior nação no Facebook e a segunda maior no Twitter e no YouTube.

Um estudo de agosto por uma respeitada organização sem fins lucrativos de políticas de internet estimou que os prejuízos às companhias de computação em nuvem americanas devem chegar a US$ 35 bilhões até 2016 por causa de negócios que deixarão de ser realizados.

O Brasil também pretende construir mais "exchange points", lugares onde são armazenadas vastas quantidades de informação, a fim de canalizar o tráfego brasileiro longe de potencial interceptação.

@CORREIOS

Os Correios também planejam criar um serviço de e-mail criptografado que poderia servir de alternativa aos serviços de Google e Yahoo!, que, segundo os documentos vazados por Snowden, estão entre as gigantes de internet americanas que colaboraram de maneira próxima com a NSA.

"O Brasil pretende aumentar as conexões de internet independentes com outros países", disse o escritório de Rousseff em resposta a um e-mail da Associated Press.

A mensagem citava um "entendimento mútuo" entre o Brasil e a União Europeia sobre privacidade de dados, e dizia que "negociações estão acontecendo na América do Sul para a divisão de conexões terrestres entre todas as nações."

Dizia, também, que o Brasil planeja aumentar os investimentos em tecnologias domésticas e comprar exclusivamente software e hardware que atendam exigências governamentais sobre privacidade de dados.

Enquanto os detalhes técnicos do plano ainda estão pendentes, especialistas dizem que ele será custoso ao país e que pode ser, no final das contas, desobedecido. Assim como as pessoas na China e no Irã passam por cima dos censores governamentais com ferramentas como proxy , os brasileiros poderiam driblar os controles de seu governo.

Espiões internacionais, não só dos EUA, também poderão se adaptar, dizem especialistas. Passar um cabo até a Europa não tornará o Brasil mais seguro, segundo eles. A NSA alegadamente grampeou cabos submarinos por décadas.

SOLUÇÃO

Meinrath e outros argumentam que o que deve ser feito, na verdade, são fortes leis internacionais que tornem as nações responsáveis por garantir a privacidade on-line.

"Não há nada viável que o Brasil possa de fato fazer para proteger seus cidadãos sem mudar o que os EUA estão fazendo", disse.

Matthew Green, um especialista de segurança da computação da Johns Hopkins, disse que o Brasil não se protegerá de intrusos ao se isolar digitalmente. Isso também pode desencorajar inovação tecnológica, segundo ele, se toda a população for levada a usar um serviço de e-mail criptografado mantido pelo Estado.

"É como um socialismo soviético na computação", disse, adicionando que o americano modelo "livre a todos funciona melhor."

Fonte: BROOKS, BRADLEY . "Folha de S.Paulo - Tec - Plano de isolar a internet do Brasil é um erro, dizem especialistas - 17/09/2013." Folha Online. http://www1.folha.uol.com.br/tec/2013/09/1343181-plano-de-isolar-a-internet-do-brasil-e-um-erro-dizem-especialistas.shtml (accessed September 18, 2013).