GeForce Experience pretende automatizar a configuração dos jogos, para garantir a melhor qualidade gráfica com o melhor desempenho e nenhum esforço

Durante sua coletiva de imprensa na CES 2013 o CEO da Nvidia, Jen-Hsun Huang, apresentou o GeForce Experience, um sistema baseado na nuvem que visa ajudar os gamers a configurar seus jogos para o máximo desempenho e qualidade gráfica em seus PCs, da forma mais fácil possível.

Como jogos no PC são o segmento que cresce mais rapidamente no maior meio de entretenimento atual, garantir uma boa experiência com eles é algo que vai de encontro aos interesses tanto dos gamers quanto da Nvidia, a maior fabricante de processadores gráficos (GPUs) discretos no mundo.

Configurar um jogo é difícil

Jogar um jogo num PC “como está”, assim que instalado, resulta em uma experiência com gráficos em baixa resolução e poucos detalhes. Alguns poucos jogos tentam detectar uma resolução e configuração ideais para cada máquina, mas frequentemente os desenvolvedores não conseguem levar em conta a ampla gama de diferenças no desempenho existente entre os computadores atuais. Some a isto gamers que podem estar jogando em hardware com alguns anos de idade e é impossível para uma única desenvolvedora de jogos ajustar de forma inteligente as configurações para todos os tipos de sistema.

Huang nota a diferença entre jogar num PC e num console: um PC moderno com configuração “topo de linha” pode ter até 15 vezes o desempenho de um Xbox 360, enquanto um modelo básico pode ter menos da metade do desempenho do console. Para compensar isso, os jogos para PCs incluem sistemas de configuração que permitem escolher entre gráficos mais bonitos ou menor desempenho, mas eles frequentemente são uma coleção de termos técnicos e siglas, complicados demais para os usuários comuns. “As configurações dos jogos são ao mesmo tempo uma benção e uma maldição”, nota Huang.

A Nvidia tem acesso a uma ampla gama de dados sobre o desempenho de PCs e GPUs, remontando aos primórdios das GPUs da família GeForce GTX, incluindo dados de múltiplas gerações de seus produtos e de um grande número de CPUs. E a empresa estudou o impacto de vários ajustes de configuração no desempenho de cada jogo. “Tentamos entender cada configuração de PC no mundo e cada configuração de jogo no mundo”, disse Huang. Dado o histórico da empresa de trabalhar tanto junto aos desenvolvedores de jogos quanto junto aos usuários finais, a empresa está numa posição única para realizar esta tarefa.

Automatizando a configuração de um jogo usando a nuvem

O resultado de todos os estudos é o GeForce Experience (GFE), um serviço baseado na nuvem que será integrado a futuras versões dos drivers da Nvidia. A empresa desenvolveu algoritmos que permitem ajustar automaticamente as configurações de um jogo, com base nos dados coletados ao longo dos anos. O GFE analisa a configuração do PC, incluindo processador, GPU e memória, deduz a configuração ideal e a injeta automaticamente no jogo, sem intervenção do usuário. que não precisa se preocupar em entender a tela de configuração. A Nvidia testou um amplo conjunto de configurações em milhares de combinações de PCs, para se certificar de que seu serviço realmente fornece a melhor experiência de jogo possível.

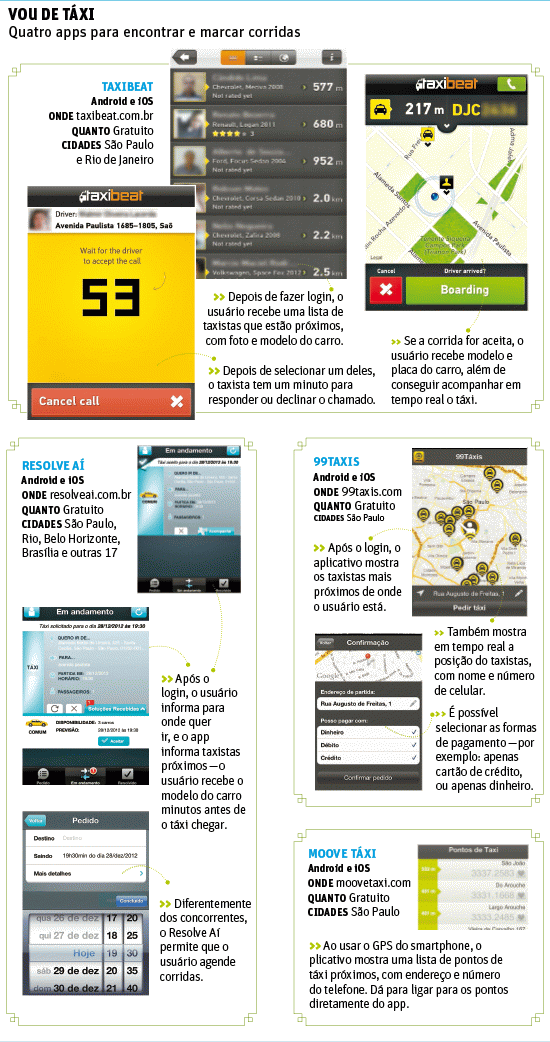

Huang mostrou imagens de um jogo moderno, Call of Duty: Black Ops 2, rodando com uma configuração padrão e do mesmo jogo ajustado com o GeForce Experience. A diferença foi notável: a taxa de quadros continuou suave, e o nível de detalhes e resolução da imagem foram melhorados.

Call of Duty: Black Ops II antes do uso do GeForce Experience...

A imagem antes da aplicação do GFE tem pouca nitidez, com objetos não muito bem definidos. Mas após o uso do GFE a imagem fica mais nítida, com mais detalhes nos objetos e contornos mais bem definidos.

...e a mesma cena, no mesmo PC, depois do uso. Muito

mais detalhes e nitidez.

O objetivo: o PC como um “console”

O GeForce Experience está atualmente em beta fechado, e uma data de lançamento não foi anunciada. Jen-Hsun Huang disse que o objetivo principal do serviço é “a simplicidade de um console com o desempenho de um PC”.

É um objetivo admirável, mas insanamente ambicioso. Mas algo que nunca faltou à Nvidia foi ambição. Se o GeForce Experince conseguir chegar perto do objetivo de tornar a configuração de um jogo no PC tão simples quanto um console, gamers em todo o mundo vão ficar muito, muito felizes. A exceção serão aqueles que usam GPUs Radeon, da AMD: o GeForce Experience é algo embutido nos drivers da Nvidia, e só funcionará com suas GPUs.

E no final das contas, este é o objetivo real: colocar mais GPUs da Nvidia em mais PCs.