Antonio Carlos Guimarães

A crescente adoção do uso da cloud está alterando as regras do jogo para os ISVs (Independent Software Vendors), criando novas oportunidades e riscos que vão influenciar o modelo da oferta e provocar mudanças nas estratégias de negócio.

Cloud é o uso da infraestrutura de servidores, storage e rede na forma de serviços do tipo “pay per use” que se tornou um facilitador na adoção de soluções de software pelas empresas.

Antes, as soluções de software eram consideradas “intocáveis” quando estavam maduras e estáveis, mas hoje não é bem assim. Com a facilidade proporcionada pela modalidade SaaS (Software as a Service) as empresas estão mais propensas a mudar o tipo de aplicativo que utilizam para alinhá-los às estratégias do negócio.

A Frost & Sullivan estima que o mercado de computação em nuvem global vai aumentar de US$ 36 bilhões em 2013 para US$ 86 bilhões em 2016. Ela também estima que o mercado de data center no Brasil seja de R$ 1,8 bilhão, com crescimento médio anual de 9,5% de 2011 a 2018, quando deverá atingir R$ 2,8 bilhões.

Somente o mercado de cloud pública – incluindo Software as a Service (SaaS), Platform as a Service (PaaS) e Infrastructure as a Service (IaaS) – é de R$ 328 milhões ao ano.

Paradigma do ISV

Durante muitos anos os ISVs entregaram suas soluções em infraestrutura tradicional com servidores físicos, storage e rede dedicados, necessitando de investimentos do cliente final e dispendendo tempo precioso no início dos projetos, principalmente nos processos de aquisição e entrega, bem como na configuração prévia necessária da infraestrutura para receber as aplicações que suportam a solução do ISV.

Muitas vezes este trabalho é realizado pela equipe do cliente, concorrendo em tempo com outros projetos internos. Outra questão é a dificuldade de dimensionar a infraestrutura necessária que será utilizada antes do “go to market” da solução, sendo que uma das maneiras de minimizar os riscos é superestimar os recursos de infraestrutura para mitigar o risco de uma má performance que impactaria diretamente o negócio.

Vantagens do uso da cloud pelo ISV

Quando o processo de venda das soluções do ISV envolve comprovar o funcionamento através de prova de conceito para mais de um cliente simultaneamente, a cloud simplifica o processo ao possibilitar a disponibilização de ambientes inteiros preparados e replicados para serem ativados em minutos e utilizados quando necessário.

Com relação ao desenvolvimento e projeto, o ISV pode reduzir o tempo de entrega da solução, uma vez que a infraestrutura em cloud está disponível de imediato e na quantidade que necessitar. Isto facilita muito, pois a demanda pelo uso de processamento e armazenamento na infraestrutura varia de acordo com as diversas etapas do projeto.

Outro ponto importante é a quantidade de ambientes necessários na evolução do projeto. As boas práticas recomendam um ambiente de produção, outro de desenvolvimento, teste integrado e homologação.

A cloud permite aumentar ou diminuir a capacidade de processamento, facilitando o estudo do comportamento das aplicações envolvidas na solução, além de poder simular cenários de produção, antecipando questões que só seriam percebidas durante o uso efetivo da solução no ambiente produtivo real.

Com relação à segurança, a cloud permite segregar ambientes em um data center seguro, evitando assim a necessidade de abrir acessos de comunicação na infraestrutura corporativa que poderiam aumentar a vulnerabilidade do ambiente do cliente, principalmente em projetos onde atuam times mistos com a participação de mais de uma empresa no projeto.

“Vendor lock in”

“Vendor lock in” é a complexidade existente no processo de mudança de fornecedor de serviços de cloud. Cada fornecedor oferece um conjunto de ferramentas que podem facilitar o desenvolvimento e a operação das soluções por parte do ISV.

No entanto, quando estas ferramentas são proprietárias, isto pode representar uma barreira à mudança de fornecedor. Tais ferramentas também podem ser descontinuadas, fazendo com que o ISV tenha que readequar sua solução para manter características que já funcionavam perfeitamente.

Outra questão é a quantidade de informações que são geradas pelos clientes e armazenadas na solução. Quando esta quantidade de informações é tão grande que levaria dias para ser transferida pela rede, é importante verificar se o fornecedor de cloud fornece meios opcionais para mover os dados, como por exemplo, um serviço de transporte físico das informações usando uma unidade de armazenamento.

Cloud adequada para cada segmento

Estamos vivenciando a adoção de várias tecnologias disruptivas simultaneamente. Não apenas a cloud, mas também mobilidade, mídias sociais e big data estão na pauta da estratégia de negócios dos executivos das empresas que usam estas tecnologias para aumentar o engajamento e ampliar a comunicação com seus clientes atuais e futuros, sendo que a cloud é habilitadora para todas as outras tecnologias.

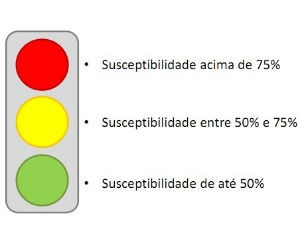

Hoje o ISV precisa ter uma estratégia de adoção e uso da cloud diferenciada para posicionar a sua solução de acordo com o segmento de seus clientes, perfil de uso, regulamentação e questões de compliance.

Enquanto a cloud pública oferece uma diversidade de softwares prontos para o uso, tornando-a atrativa a pequenas empresas e profissionais autônomos que podem utilizar sistemas antes acessíveis apenas a médias e grandes empresas, a nuvem privada atende às questões de regulamentação e compliance.

O modelo torna acessível para as empresas de todo porte os sistemas que antes necessitavam estar fisicamente em infraestrutura própria, muitas vezes limitando o “time to market” de novos produtos e serviços dependentes de investimentos na infraestrutura.

Reflexão final

À medida que aumenta a quantidade de ofertas de soluções em cloud pelos ISVs, mais importante se torna a diferenciação para se tornar competitivo. Não bastará somente ter sua solução em nuvem.

Será necessário assegurar a seus clientes que você possui uma infraestrutura capaz de atender a acordos de níveis de serviço específicos, instalada e operada por empresas sólidas que atendem às questões regulatórias e não estejam sujeitas a fornecedores de cloud com acordos em seus países de origem que possam ferir a confidencialidade das informações dos clientes.