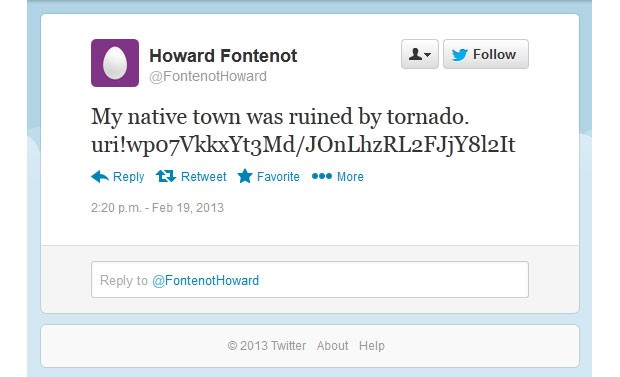

Exemplo de postagem no Twitter que pode ser

lido pela praga para executar comandos nos

sistemas infectados.

A fabricante de antivírus Kaspersky Lab e o laboratório CrySys divulgaram nesta quarta-feira (27) relatórios que descrevem mais um ataque sofisticado e direcionado a alvos específicos usando um vírus até então desconhecido. O ataque infectou sistemas em 23 países, sendo um deles o Brasil, mas o nome das organizações atacadas não foi revelado.

O vírus foi batizado de "Miniduke" por semelhanças ao vírus de espionagem Duqu, também usado em ataques direcionados e sofisticados. Não há como dizer, porém, se os dois ataques foram realizados pelo mesmo grupo.

A sofisticação do ataque começa na brecha de segurança usada para infectar os sistemas. Os hackers enviaram documentos PDF preparados cuidadosamente e, segundo a Kaspersky, com conteúdo altamente relevante para as vítimas. Quando abertos, os documentos exploravam uma falha dia zero (sem correção) no Adobe Reader. Essa falha é a mesma que foi identificada pela empresa FireEye na metade de fevereiro.

Depois, o vírus instalado no sistema faz uma verificação para saber se o computador atende a alguns requisitos. Feito isso, ele instala um software programado em Assembly - uma linguagem de programação de baixo nível, com comandos diretos ao processador, o que gera um código rápido e pequeno. Em apenas 20 KB, a praga consegue se comunicar com um servidor de controle e baixar códigos e executar comandos remotos no sistema alvo.

Além de altamente eficiente, o código também inclui funções destinadas a dificultar a análise do programa malicioso. De acordo com a Kaspersky, a programação é "old school", ou seja, diferente das pragas digitais modernas, que chegam a ter vários megabytes de tamanho.

Para encontrar os endereços dos servidores de controle, o código busca por usuários específicos no Twitter. Lá, tuites deixados pelos invasores trazem um código, que é decodificado pelo vírus. Caso o Twitter esteja bloqueado, o vírus é capaz de encontrar o mesmo código em buscas no Google. Qualquer arquivo baixado pelo vírus tem a extensão GIF e traz uma imagem válida, com o código adicional escondido.

A Kaspersky Lab conseguiu acesso a um dos servidores de controle, identificando um total de 59 vítimas espalhadas por 23 países: Bélgica, Brasil, Bulgária, República Tcheca, Geórgia, Alemanha, Hungria, Irlanda, Israel, Japão, Letônia, Líbano, Lituânia, Montenegro, Portugal, Romênia, Rússia, Eslovênia, Espanha, Turquia, Ucrânia, Reino Unido e Estados Unidos

Nenhum comentário:

Postar um comentário

deixe aqui seu comentário