O Messenger da Microsoft não está indo embora sem ter em sua história algumas manchas deixadas por problemas de segurança. O software sofreu com vulnerabilidades, pegadinhas, vírus, spam e com o polêmico software Messenger Plus, peça central de um episódio único na história da premiação MVP (Most Valuable Professional - Profissional Mais Valioso) da Microsoft.

O prêmio MVP é um título dado a membros de destaque em comunidades on-line destinadas a auxiliar usuários de produtos Microsoft. Os detentores do título são todos voluntários.

Em outubro de 2006, a Microsoft concedeu o título de MVP a Cyril Paciullo, conhecido como "Patchou", desenvolvedor do "Messenger Plus!", um complemento popular para o Messenger. Diversos outros MVPs, especialmente da área de segurança, reclamaram. O motivo era a instalação do programa conhecido como "C2.Lop" em conjunto com o Messenger Plus. O C2.Lop era um spyware que não ficava na lista do "Adicionar ou Remover Programas" para ser desinstalado.

A Microsoft, que em 2004 havia entrado no mercado de anti-spywares com a compra da empresa de segurança Giant Software, revogou o prêmio MVP de Patchou. O programador foi MVP durante uma semana.

Vírus

Diversas pragas digitais se disseminaram pelo Messenger, inclusive pragas brasileiras. A maioria delas enviava uma mensagem para os contatos da vítima. Para evitar que as mensagens maliciosas fossem vistas pela vítima, a janela da conversa era imediatamente fechada depois do envio.

Alguns vírus desse tipo eram capazes de "conversar" com a vítima, reforçando, por exemplo, que um link enviado não era malicioso. Algumas das pragas apenas simulavam esse comportamento, enviando mensagens em intervalos, fazendo parecer que a pessoa estava realmente digitando. Certos códigos distribuídos globalmente também eram capazes de usar vários idiomas.

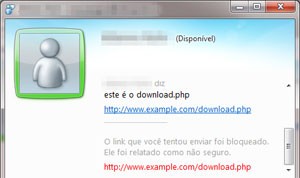

Bloqueio de download.php no Messenger.

As pragas inicialmente enviavam a si mesmas como arquivos. No entanto, esse comportamento foi substituído pelo envio de links, que a Microsoft combateu com filtros. Não é possível, por exemplo, enviar um link pelo Messenger contendo o termo "download.php". O software alega que o link "não é seguro", mesmo que ele não exista.

Embora o problema tenha diminuído, ele não desapareceu. Em fevereiro, a fabricante de antivírus Fortinet alertou para uma nova versão da praga conhecida como "Dorkbot". Ela é capaz de se espalhar pelo Messenger e por Skype.

'Saiba quem te bloqueou'

Um dos maiores golpes relacionados ao Messenger é o "saiba quem te bloqueou". O serviço nunca ofereceu oficialmente esse recurso, mas diversos sites na internet prometiam revelar quem, afinal, tinha bloqueado o usuário do bate-papo. Para obter a lista, porém, era preciso informar o usuário e a senha.

O que os sites faziam na verdade era usar a senha do internauta para enviar mensagens aos contatos. O conteúdo era normalmente publicitário. Quando os sites exibiam alguma informação sobre o "bloqueio", essa informação era na verdade "quem o apagou da lista de contatos" - uma informação que não equivalia ao bloqueio (um usuário pode apagar outro mas não bloquear e continuar recebendo mensagens, por exemplo).

Além disso, softwares alternativos para o uso do Messenger, como o Pidgin, mostravam essa informação sem a necessidade de revela a senha a terceiros.

Colaborando com o spam gerado por esses sites, golpistas também lotaram a rede do Messenger com robôs que adicionavam internautas e conseguiam manter algumas conversas básicas. O robô quase sempre se disfarçava de mulher e enviava mensagens de cunho sexual. O objetivo era levar o internauta a algum website pornográfico, normalmente com webcams ao vivo. Para entrar, era preciso fornecer um cartão de crédito, alegando que era apenas uma "verificação de idade".

Bloqueio de versões

O Messenger não esteve livre de vulnerabilidades, mas nenhuma chegou a ser utilizada de forma efetiva. A Microsoft adotou a atitude de bloquear versões inseguras de realizarem o log-in na rede. Em 2005, a empresa de segurança Core revelou uma brecha grave no Messenger que era ativada no processamento de uma imagem em PNG. Para ativar a falha, bastava configurar uma imagem de exibição especial. Imediatamente, um código seria executado no computador de todos os contatos, podendo instalar um vírus.

Quando a Microsoft lançou a versão atualizada, a versão anterior foi imediatamente bloqueada. Dessa forma, os usuários não puderem ser atacados com a falha.

Usuários ainda foram alvos de pegadinhas. Uma das mais comuns era o envio de um bloco gigante de emoticons. Ao tentar exibir a mensagem recebida e colocar todas as imagens na tela, o Messenger tentaria usar muita memória, o que congelava o software.